Cum de a căuta cod dăunător fără a fi nevoie de software antivirus și scanere

Adevărul vieții este că site-ul se poate fisura în cele din urmă. După exploatarea cu succes a acestei vulnerabilitate un atacator încearcă să câștige un punct de sprijin pe site-ul, plasarea directorul de sistem hacker web Shelley, incarcatoarele si backdoors de punere în aplicare în codul de script-uri si baze de date CMS.

Pentru a detecta cod rău intenționat în fișiere, precum și baza de soluții specializate existente - scanere anti-virus pentru hosting. Nu sunt multe, dintre cele mai populare - este AI-BOLIT. MalDet (Linux Malware Detector) și ClamAV.

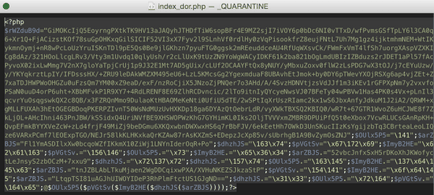

Scanere ajuta la detectarea de web Shelley descărcat, backdoors, phishing pagini, expeditorii de spam și alte tipuri de scripturi rău intenționate - toate lucrurile pe care le cunosc în prealabil și adăugate la baza de semnături malware. Unele scanere, de exemplu, AI-BOLIT, au un set de reguli euristice, care sunt capabile să detecteze un cod de fișiere suspecte, care este adesea utilizat în script-uri sau fișiere malware cu atribute suspecte care pot fi descărcate de hackeri. Dar, din păcate, chiar și în cazul de mai multe scanere pe hosting, există situații când unele script-uri de hacking rămân nedetectate, ceea ce înseamnă de fapt că atacatorul este un „ușa din spate“ și el poate hack site-ul și treci peste control total în orice moment.

malware-ului modern și script-uri de hacking sunt semnificativ diferite de cele care au fost acum 4-5 ani. Acum, dezvoltatorii de cod malițios sunt combinate disimulare, criptare, descompunere, cod malitios extern podgruzku și de a folosi alte trucuri pentru a induce în eroare software anti-virus. Prin urmare, probabilitatea de lipsă a noilor „programe malware“ este mult mai mare decât înainte.

Ce se poate face în acest caz, pentru detectarea mai eficientă a virușilor și hacker script-ul pe hosting? Trebuie să utilizați o abordare globală: scanarea automata inițiale și analiza manuală ulterioară. În acest articol, ne vom concentra pe variante de detectare cod rău intenționat, fără scanere.

În primul rând, considerăm că ar trebui căutate în caz de efracție.

Astfel, presupunem că scanerul ați verificat deja fișierele de pe halda de găzduire și de baze de date, dar nu au găsit nimic, și virale

Pentru a căuta fișiere grep indispensabile. Se poate căuta fragmentul recursiv pentru fișiere

grep -ril 'stummann.net/steffen/google-analytics/jquery-1.6.5.min.js' *

În cazul în care serverul este hacking-ul util pentru a analiza fișierele care sunt instalate GUID / pavilion SUID

Pentru a determina ce script-urile se execută în acest moment și procesorul navei de găzduire, puteți apela

lsof + r 1 -p `ps axww | grep httpd | grep -v grep | awk 'Noi folosim creierul și mâinile pentru a analiza pe găzduirea fișierelor

- Du-te la direktoriiupload, cache, tmp, de backup, jurnal, imagini. în care ceva este scris script-uri sau descărcate de către utilizatori, și pentru a vizualiza conținutul pentru noi fișiere cu extensii suspecte. De exemplu, puteți verifica pentru fișiere joomla .php în imagini: găsi ./images -Numele „* .ph *“ Cel mai probabil, în cazul în care există ceva, acesta va fi malware-ului.

Pentru WordPress are sens pentru a verifica pe directorul de script-uri wp-content / încărcările, backup și directoarele cache așa. - Suntem în căutarea pentru fișierele cu nume ciudate

De exemplu, PHP, fyi.php, n2fd2.php. Fișierele pot fi căutate

- - printr-o combinație neobișnuită de caractere,

- - Numerele de disponibilitate 3,4,5,6,7,8,9 în numele fișierului

- Cautam fișiere cu extensiile necaracteristice

Să presupunem că aveți un site WordPress sau extensiile lor de fișiere .py. pl. cgi. asa. c. phtml. php3 nu va destul de obișnuit. În cazul în care sunt detectate unele script-uri și fișiere cu aceste extensii, cu atât mai probabil va fi instrumente de hacking. Posibil procent de alarme false, dar nu este mare. - Cautam fișiere cu atribute non-standard sau data creării

Suspiciunile poate provoca fișiere cu atribute care diferă de la server existent. De exemplu, toate scripturile .php au fost încărcate pe ftp / SFTP și au ghidul de folosire, iar unele create de utilizator www-date. Se face sens pentru a verifica cele mai recente. Sau, dacă data creării fișierului script înainte de data de creare a site-ului.

Pentru a accelera căutarea de fișiere cu atribute suspecte convenabil de a folosi comanda find unix. - Suntem în căutarea unui număr mare de căile de acces faylov.htmlili .php

Dacă directorul de câteva mii de fișiere .php sau .html, probabil, o ușă.

Jurnale pentru a ajuta

Jurnalele de server web, servicii de e-mail și FTP pot fi folosite pentru a detecta malware și hacker script-uri.

monitorizarea integrității

Este mult mai ușor de a analiza și de hacking malware script-uri pentru a căuta pe site-ul, în cazul în care îngrijirea în avans pentru siguranța lui. Procedura de monitorizare (verificare a integrității) a integrității ajută la detectarea în timp util schimbări în găzduirea și de a determina faptul de spargere. Una dintre cele mai simple și mai eficiente metode - de a pune site-ul în cadrul sistemului de control al versiunii (Git, SVN, cvs). Dacă setat corespunzător .gitignore, procesul de schimbare de control este o comandă de stare provocare Git și scanați pentru script-uri rău intenționate și fișiere modificate - dif git.

De asemenea, veți avea întotdeauna o copie de rezervă a fișierului la care puteți „roll back“, site-ul într-o chestiune de secunde. administratorii de server și webmasteri avansate pot utiliza Inotify, Tripwire, auditd și alte mecanisme de urmărire a cererilor de fișiere și directoare, precum și controlul asupra modificărilor din sistemul de fișiere.

Din păcate, nu întotdeauna posibil să se instituie un sistem de control al versiunii sau servicii furnizate de terțe părți pe server. În cazul shared-hosting nu se va instala un sistem de control al versiunilor și serviciile de sistem. Dar nu contează, există mai multe soluții gata făcute pentru CMS. Puteți instala plug-in sau un script separat, pe un site care va urmări modificările aduse fișierelor. Unele CMS a implementat deja un mecanism eficient de monitorizare pentru schimbare și de verificare a integrității (de exemplu, în Bitrix, DLE). Într-un caz extrem, în cazul în care există gazduieste ssh, puteți crea o matriță de referință un sistem de fișiere echipa

ls -lahR> original_file.txt

și, dacă aveți probleme de a crea o nouă matriță într-un alt fișier, și apoi le compara cu programele WinDiff, AraxisMerge Tool sau BeyondCompare.

În cele mai multe cazuri, dezvoltatorii de software antivirus și scanere nu ține pasul cu dezvoltatorii de cod rău intenționat, astfel încât site-urile de diagnostic și tratament nu se poate baza pe soluții automate de software și script-uri. Folosind o abordare euristică, un set de instrumente bogat al sistemului de operare și caracteristici CMS poate detecta cod malitios care nu a putut găsi scanere antivirus. Folosind o analiză manuală face ca procesul de site-uri de tratament mai bune și mai eficiente.