de gestionare a rețelei LR3 folosind protocolul SNMP

2. Un comutator terțiar D-LinkDES-3810-28.

3. Două dintre al doilea comutator de nivel controlat D-LinkDES-3200-10.

Definirea și funcțiile protocolului:

SNMP (Simple Network Management Protocol, Simple Network Management Protocol) este un protocol de strat de aplicație conceput pentru a efectua două sarcini:

• monitorizarea dispozitivelor de rețea și rețeaua în ansamblul său;

• gestionarea dispozitivelor de rețea.

Protocolul SNMP permite stațiilor de management pentru a citi și a modifica setările de gateway-uri, routere, switch-uri și alte dispozitive de rețea.

Versiunile de SNMP

În primul rând RFC, care descrie standardele SNMP, a apărut în 1988. Versiunea 1 podverglaskritike pentru modelul său de securitate mediocre bazate pe comunități. În tovremya de securitate nu face parte din prioritățile lucrătorilor gruppIETF on-line.

Versiunea 2, cunoscută ca și parte pe bază de SNMPv2, FPI SNMPv2p, nu a fost utilizat pe scară largă din cauza dezacordurilor grave asupra infrastructurii de securitate în standard. SNMPv2 versiunea 1 în performanță, securitatea, confidențialitatea și îmbunătățirea interacțiunilor „manager-manageri.“ El a introdus un nou tip de PDU Get-vrac-Request, o alternativă la Get-Next-Cerere pentru volume mari

informații cu o singură interogare. Cu toate acestea, noul sistem de securitate bazat pe părțile uitat la multe ca fiind prea complicată și nu a fost recunoscută pe scară largă.

SNMPv2 pe bază comunitară, sau SNMPv2c, SNMPv2 a introdus fără un nou model de securitate versiunea 2. În schimb, sa propus să folosească vechiul model de securitate versiunea 1, pe baza comunităților. Propunerea RFC corespunzătoare a fost acceptată doar ca un proiect de standard, dar a devenit standardul de facto SNMPv2. de securitate SNMP a fost din nou o problemă nerezolvată.

pe bază de utilizator SNMPv2, sau SNMPv2u, insecuritate este un compromis între complexitate excesivă și SNMPvl SNMPv2p. Modelul de securitate propus se bazează pe utilizatorii a fost baza pentru SNMPv3.

SNMPv3 în cele din urmă a decis cu problemele de securitate fel, pe care mulți considerate acceptabile. SNMP versiunea 3 a adoptat IETF ca un standard (IETF STD 62). Aproape toate RFC anterioare depreciat. Documente care descriu protocolul SNMPv3, sunt enumerate mai jos:

RFC 3411. O arhitectură pentru descrierea cadrelor de management SNMP.

• mesaje de prelucrare.

1) Legarea la transport.

RFC 3417. Mapari de transport pentru SNMP.

2) Analiza si mesajelor de dispecerat.

RFC 3412. Prelucrarea Mesaj și dispecerizarea pentru SNMP.

RFC 3414. bazate pe utilizatori Modelul de securitate (USM) pentru SNMPv3.

• PDU de prelucrare

1) Funcționare protocol.

RFC 3416. Versiunea 2 a operațiunilor de protocol SNMP.

RFC 3413. SNMP Aplicații.

Controlul Model de RFC 3415. Vezi pe baza de acces (VACM) pentru SNMP.

RFC 3418. MIB pentru SNMP.

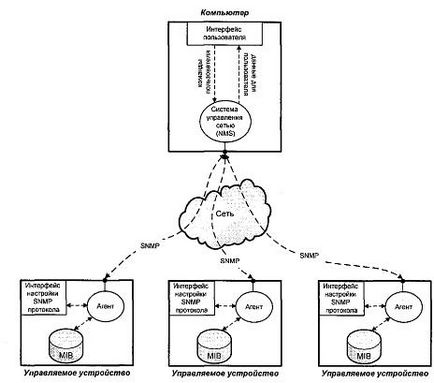

Modelul de protocol SNMP

Modelul prezentat în Figura 1. Principalele elemente care interacționează protocol sunt agenții (agent) și un sistem de management al rețelei (NMS, sistemul de management al rețelei). În ceea ce privește conceptul de „client-server“ rol server este jucat de agenți, adică, acele dispozitive aceleași pentru sondeze starea în care se utilizează SNMP.

Prin urmare, rolul clientului este dat sistemelor de control - aplicații de rețea necesare pentru a aduna informații cu privire la funcționarea agenților. Interacțiunea agenților și a sistemelor de management se bazează pe mesajele SNMP.

Agenți SNMP sunt în module software care ruleaza pe dispozitivele gestionate. Agenții colectează informații despre dispozitivele gestionate în care lucrează.

Agentul conține toate informațiile despre dispozitiv de rețea gestionate în baza de informații de Management (MIB, managementinformationbase). MIB este o colecție de obiecte care sunt disponibile pentru operațiunile de citire-scriere.

În orice rețea gestionate, pot exista unul sau mai multe NMS. NMS efectua aplicații de management al rețelei, care reprezintă informația de management pentru utilizatorul final.

În momentul de față, există patru tipuri de bază de informații MIV:

1. Internet MIB - facilități de bază de informații pentru diagnosticare de eroare și configurații. Acesta include 171 de obiecte (inclusiv obiecte de MIB I).

2. LAN Manager MIB - baze de date de 90 de obiecte - parole, sesiuni, utilizatori, resurse partajate.

3. WINS MIB - baze de date de obiecte necesare pentru gestionarea și diagnosticare WINS- (server de pe serverele Microsoft Windows sunt localizate fizic în fișierul

4. DHCP MIB - baze de date de obiecte necesare pentru managementul și diagnosticare server de DHCP- (pe serverele Microsoft Windows sunt localizate fizic în fișierul

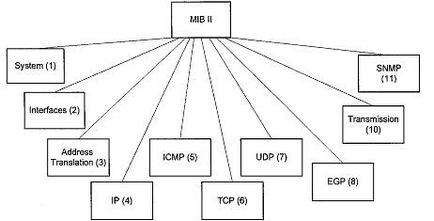

Structura MIB definește un document numit SMI (Structura management al informației, structura informațiilor de control). Toate MIB au o structură de arbore ierarhic. Toate bazele de date conțin zece alias rădăcină (ramuri).

1. Sistem - acest grup de MIB II conține șapte obiecte, fiecare dintre acestea fiind folosite pentru informații despre sistem magazin (versiunea sistemului de operare, uptime, etc).

4. IP - 42 care cuprinde un obiect, în care datele sunt stocate pe pachetele IP care trece.

5. ICMP - include 26 de obiecte cu statistici despre ICMP-mesaje.

6. TCP - 19 include obiecte care stochează statistici referitoare la protocolul TCP (conectare porturi deschise, etc).

7. UDP - 6 conține obiecte care stochează statisticile pe protocolul UDP (intrare / ieșire datagramele porturi de eroare).

8. EGP - conține 20 de obiecte - date de trafic Exterior Gateway Protocol.

9. Transmiterea - este rezervat pentru sarcini specifice.

10. SNMP - contine 29 de obiecte care stochează statistici pentru SNMP-protocolul (pachetele de intrare / ieșire, limitări de dimensiune de pachete, erori, date despre cererea de proces, și multe altele).

MIB copac, datorită extins la ramurile experimentale și private. De exemplu, vânzătorii pot defini propriile sucursale pentru a include implementari ale produselor lor. În prezent, toate lucrările de standardizare se desfășoară pe o ramură experimentală.

SMI definește următoarele tipuri de date în ML:

2. Contoare (metri) - numere întregi non-negative care cresc monoton până atunci, până când ajung la valoarea maximă, după care acestea sunt resetate la zero. Un exemplu al contorului este numărul total de octeți primite de interfață.

3. Calibre (metri) - numere întregi non-negative, care poate crește sau descrește, dar sunt fixate la valoarea maximă. Un exemplu «calibre» tip este lungimea cozii de format din pachete de ieșire.

4. Căpușele (ticuri) - sutimi de secundă, care au trecut de la un eveniment. Un exemplu de tip «căpușe» este timpul scurs de la apariția interfeței în starea sa actuală.

5. Opac (opac) - arbitrar tip de date. Este folosit pentru a trece secvențe arbitrare de informații, care sunt în afara imprimarea precisă a datelor, care utilizează SMI.

Principalele comenzi ale sistemului NMS

În cazul în care NSM vrea să controleze oricare dintre dispozitivele gestionate, ea face acest lucru prin trimiterea unui mesaj cu o indicație de schimbare a valorii unuia dintre variabilele sale.

În general, dispozitivele gestionate răspund la patru tipuri de comenzi (sau să le inițieze):

NMS pentru a controla cu gestionate dispozitivele de citire variabile care sunt suportate de aceste dispozitive.

Pentru controlul dispozitivelor controlate NMS înregistrate variabile acumulate în dispozitivele gestionate

3. operațiuni Traversal.

NMS utilizări de urmărire de operare pentru a determina care variabile un dispozitiv gestionat sprijină și apoi să adune informații în tabele variabile.

Dispozitivele gestionate utilizează o „capcană“ pentru mesajele asincrone către noile state membre ale anumitor evenimente.

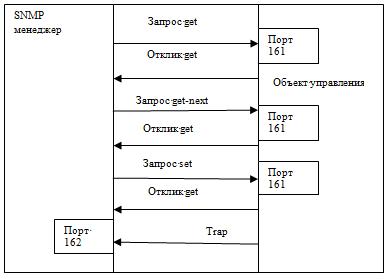

protocol de comunicare

Mai jos în Figura 3 este o diagramă de temporizare care conține în general de mesaje SNMP-protocol. Pentru activitatea sa protocolul SNMP foloseste protocolul de transport UDP, în principal 161 de port. Dar, folosind 162 port pentru-capcană mesaje. Posibile comenzi de protocol SNMPv3 enumerate în tabelul 1.

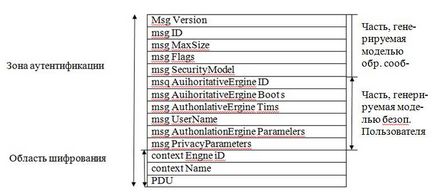

O descriere completă a formatului mesajului SNMPv3 este dat în documentul RFC 3412 în secțiunea 6 «TheSNMPv3 MessageFormat *. Formatul mesajului este prezentat în Figura 4

SNMP-mesaj este împărțit în mod logic în trei părți:

1. Partea care sunt formate de către expeditor în cadrul modelului de procesare a mesajului și procesat de către receptor.

2. Partea care este responsabilă pentru funcția de siguranță.

3. De fapt, câmpul de date.

Această secțiune descrie domeniile primul și al treilea aspect. Descrierea câmpurilor de securitate este dată în secțiunea. Pentru a implementa modelul de procesare a mesajelor, se utilizează următoarele domenii:

• msgVersion. versiune de protocol. SNMPv3 Valoarea câmpului de protocol este 3.

• msgid. Un identificator unic utilizat de SNMP-entități pentru a stabili o corespondență între cererea și răspunsul. Valoarea msgid se situează în intervalul 0 - (231-1).

• msgMaxSize. Dimensiunea mesajului maxim în octeti, care este susținută de către expeditor. Semnificația ei se situează în intervalul 484 - (231-1) și egală cu dimensiunea maximă a segmentului care poate fi percepută de către expeditor.

• msgFlags. string Un octet care conține trei steaguri în biții cei mai puțin semnificativi:

- reportableFlag. Dacă reportableFlag = 1, mesajul trebuie transmis un raport (Raport de comandă). reportableFlag pavilion este stabilit de către expeditor în toate mesajele de cerere (comandă Get, Set, Inform). Drapelul este setat egal cu zero, ca răspuns și capcana notificărilor;

Steaguri privFlag și authFlag stabilite de către expeditor pentru a indica nivelul de securitate pentru acest mesaj. Pentru privFlag este utilizat = 1 criptare, iar pentru authFlag = 0 - autentificare. Valorile de pavilion valide pentru orice combinație, în plus privFlag = 1 AND authFiag = 0 (autentificare fără criptare).

• msgSecurityModel ID cu o valoare în intervalul 0 - (231-1), ceea ce indică un model de securitate care este utilizat în formarea comunicării. Rezervat 1 Valori - pentru SNMPvl, 2 și 3 - d l I SNMPv3.

Securitatea pentru SNMPv3

Modelul de securitate protocoale SNMPv1-v3

Am lista cu modelul de securitate utilizat în versiunile respective ale protocolului

SNMPvl - în comunitate Modelul de securitate

SNMPv2p - Party-based model de securitate

în comunitate SNMPv2c- model de securitate

SNMPv2u - pe bază de utilizator modelul de securitate

SNMPv3 - USM bazată pe modelul de securitate de utilizare

Modelul de securitate pentru comunitate-

Modelul de securitate bazat pe comunități (bazată pe comunitate de securitate model) a fost primul, cel mai simplu și cel mai nesigur. Aceasta implică numai autentificarea bazată pe „șir de comunitate“, de fapt, parola transmise prin rețea în corpul mesajelor SNMP în text simplu. Acest model de securitate nu este în măsură să se ocupe de oricare dintre amenințările de securitate a informațiilor. Cu toate acestea, este adesea folosit până în prezent, datorită simplității sale, precum și datorită prezenței unor sisteme externe, non-SNMP de securitate, cum ar fi firewall-uri.

Modelul de securitate bazat pe partid

Modelul de securitate bazat pe părți (parte bazată pe modelul de securitate) implică introducerea conceptului de mână. Party - este un mediu de executie virtual în care un set de operațiuni permise este limitat la administrativ. REZUMAT SNMP procesarea unui mesaj acționează ca o parte atât de operațiuni limitate, pentru că anumite părți.

Side este determinată de următorii parametri:

1. identificator unic de mână.

3. Parametrii de autentificare protocol necesare pentru autentificarea tuturor mesajelor părți.

4. criptare protocol și parametri necesari pentru a cripta toate comunicațiile laterale. Puteți utiliza diverși algoritmi pentru protocoale de autentificare și criptare. De obicei, ca un algoritm pentru protocolul de autentificare folosind o funcție hash mesaj Digest 5 (MD5), criptare și protocol - Algoritm de date EncryptionStandard (DES) în modul CipherBlockChaining (CBC). Folosind modelul corespunzător de autentificare și criptare protocoale se descurcă cu majoritatea amenințărilor la adresa securității. Acest model de securitate nu a fost adoptat pe scară largă, deoarece mulți păreau prea complexe și confuze.

Modelul de securitate bazat pe utilizator

Modelul de securitate pentru bazate pe utilizator (User-based model de securitate) introduce conceptul de utilizatori, în numele entității SNMP a cărei. Acest utilizator este caracterizat prin numele de utilizator folosit de protocoalele de autentificare și criptare, precum și autentificarea cheii private și criptare. Autentificare și criptare sunt opționale. Modelul de securitate este similară în multe privințe

model bazat pe părți, dar este ușor de a identifica utilizatorii și operarea cheie de protocol de distribuție.

Server (Engene autoritate). Pentru orice transmitere a unui mesaj unul sau doi

Când mesajul de intrare este transmis la handler mesajului în USM, manipulate setările de securitate conținute în antetul mesajului.

Următoarele câmpuri sunt conținute în setările de securitate:

uchastvuyuschegovobmene. Obiect conține snmpEngeneBoots întregi

valori în intervalul 0 - (23 1-1). Acest câmp conține un număr care indică de câte ori SNMP-server a fost repornită după configurare.

• msgUserName. Numele utilizatorului care a trimis mesajul.

• Parametrii msgAuthentication. Acest câmp conține un zero în cazul în care nu se utilizează autentificarea în schimbul. În caz contrar, acest câmp conține parametrul de autentificare.

• msgPrivacyParameters. Acest câmp conține un zero în cazul în care nu impune respectarea

Confidențialitate. În caz contrar, acest câmp conține parametrul

de securitate. Modelul USM curent folosește algoritmul de criptare DES.

mecanism de autentificare SNMPv3 presupune că mesajul primit este, de fapt trimis la un utilizator al cărui nume este conținută în antetul mesajului, iar acest nume nu a fost modificat în timpul livrării mesajului. Pentru a implementa autentificarea fiecare dintre utilizatorii implicați în schimbul trebuie să aibă o cheie de autentificare secretă comună tuturor participanților (determinat pe faza de configurare a sistemului).

Într-un mesaj trimis de expeditor trebuie să includă un cod care este o funcție de conținutul mesajului și o cheie secretă. Unul dintre principiile este de a verifica mesaje în timp util USM, ceea ce face puțin probabil atacul folosind copii ale mesajului.

Modelul de control al accesului

Sistemul de configurare permite agentului pentru diferite niveluri de acces la baza de MIB pentru o varietate de SNMP-manageri. Acest lucru se face prin limitarea accesului unor agenți la anumite părți ale MIB, precum și prin restrângerea listei acceptabile

operații pentru o porțiune predeterminată Ml B. Acest sistem de control al accesului numit VACM (View-BasedAccessControlModel). În timpul analizelor de control al accesului context (vacmContextTable), precum și masa de specialitate vacmSecurity ToGroupTable, vacmTreeFamilyTable și vacmAccessTable.

Ordinea de performanță:

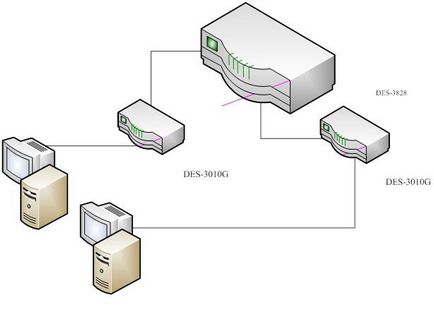

topologie de rețea 1.Soberite prezentat în Figura 5.

Figura 5 - topologiei rețelei

2. Configurarea switch-uri SNMP-protocol.

3. ZapustiteutilituiReasoning MIB Browser.

4. Load MIB RFC-1213 de bază.

5. La ambele comutatoare (DES-3010 și DES-3828) a găsit următorii parametri:

- nume de dispozitiv, timpul de operare dispozitiv, serviciile care rulează pe

dispozitiv (sistem de ramură);

- numărul de interfețe pentru dispozitiv, conținutul tabelului de interfețe,

doua alocare suplimentară de porturi virtuale (interfețe ramură);

TCP-conexiuni dispozitiv stabilit (robinet ramură).

6. MIB de încărcare de bază de timp, DES-3010G-L2MGMT din catalog

root / Desktop / SNMP / DES3000-MIB / / privat.

7. Determinați ora sistemului actual al comutatorului.

8. Se determină starea porturilor de comutare (baza DES-3010G-L2MGMT, ramură swL2PortlnfoTable, tabelul swL2PortMgmt).

1. Ce este SNMP-protocol. funcție și scop?

2. Numele secțiunea din fila SingleIPManagementi funcțiile lor.