Exploits zerodei, pericolul lor și prevenirea acestuia

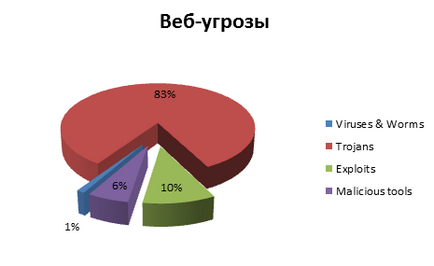

În acest „chiftea“, cea mai mare parte a atras la prima vedere discret 10% din atacuri prin așa-numitul exploateaza (de fapt, cota lor va fi mai mult, pentru că de multe ori mulți troieni au, de asemenea, o slăbiciune pentru utilizarea acestor amenințări). Destul de fenomen specific al oamenilor laici si o adevarata durere de cap pentru bărbați de securitate profesioniști. Cei care știu - poți imediat aici. Restul - mai puțin de program de micro-educativ.

Software-ul realizat de oameni, iar oamenii tind să uite și să facă greșeli, plus încă nu au inventat tehnici absolute, programare perfecte. Ca urmare, aproape fiecare program conține vulnerabilități - bug-uri în codul, datorită căruia un atacator poate obține controlul asupra sistemului, poate perturba activitatea sa, etc. Codul care atacă o vulnerabilitate în programe numite exploateaza.

Vulnerabilitățile pot sau nu pot avea exploit - depinde de prevalența și funcționalitatea programului și, în consecință, nivelul de atenție la ea din partea cyber-răufăcători. Un exemplu tipic - recenta epidemie de Mac troian Flashback. O vulnerabilitate în Java, care este atacat de acest tip de malware găsit deja la începutul anului, dar exploit pentru Mac a apărut doar o lună mai târziu. Important: în cazul în care vulnerabilitățile dintr-un anumit program nu a fost găsit - aceasta nu înseamnă că ele nu sunt. Înseamnă doar că a) este folosit de prea puțini oameni pentru a accidental „ciocni“ pe eroare, sau b) nafig nimeni nu trebuie să se asigure că acesta este special săpată pentru a găsi astfel de erori.

Cel mai neplăcut tip de exploit - așa-numitul zerodei (exploata "zero day" 0 zi exploata). De obicei, găsiți mai întâi o vulnerabilitate, atunci dezvoltatorul este patch-uri de urgenta sa „patch-uri“ speciale ( „patch“, patch-uri), și apoi mai târziu a tras cyber subteran, ceea ce face exploit și încearcă să atace utilizatorii care nu au timp pentru a stabili un „patch“. Mai degrabă este un scenariu în care ne-ar dori să dezvolte evenimentul. De fapt, se întâmplă uneori ca exploit apare, împreună cu informații despre vulnerabilitate, sau un dezvoltator (de exemplu, Apple, în cazul Flashback), trage cu eliberarea de „patch-uri“ și, ca urmare, exploit înainte de apariția ei. Exploit pentru care nu există nici un „patch-uri“ și numit zerodeem.

Dar interesante date de pe sursa de web geografie atac, cele mai multe dintre ele folosesc doar exploateaza:

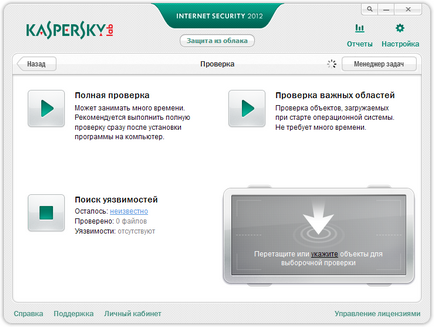

Dar teama de lupi - în pădure să nu meargă. Cu faptele suntem, de asemenea, lupta pentru o lungă perioadă de timp și cu succes prea. Acesta a fost mult timp în produsele noastre au o bază de date dedicată, care conține descrieri ale exploit cunoscute și URL-uri rău intenționate din care este încărcată această infecție, precum și tehnologii euristice și proactive speciale pentru a detecta acest tip de amenințare. În cazul unui astfel de cod de program este blocat, iar utilizatorul primește un sysadmin avertisment, acțiuni de atac sunt rulate înapoi. Plus ca nu exista un sistem de scanare pentru vulnerabilități:

Acum unii din interior, ca să spunem așa, în încredere din întreaga lume - un spoiler foarte gustoase caracteristici versiune viitoare KIS / KAV. Odată cu lansarea noii versiuni a securității noastre Endpoint în 1Q. anul viitor va fi, de asemenea, disponibile, și clienții întreprinderii. După cum ați ghicit, această caracteristică are, de asemenea, de a face cu o protecție împotriva exploit. Pentru a fi exact - împotriva exploituri necunoscute, și anume zerodeev vreodată!

În general, am întrebat de multe ori întrebarea - Cum te pot proteja-te de ceea ce este necunoscut? Ei bine, în primul rând, nu suntem cu degetul în nas. Avem aproximativ o mie de oameni din RD peste tot în lume și doar face că simulează amenințările explorează tendințele și în alt mod de gândire cu privire la viitorul computerului. Avem una dintre cele mai avansate arsenalele mai multe niveluri pentru a combate amenințările viitoare - emulator. euristică, HIPS, blocante de comportament, servicii de nor. reputațional Vaytlisting. controlul aplicării. o întreagă gamă de tehnologii proactive ... Și în al doilea rând, „Necunoscută“ în computer nu virusologie atât de irațional ca și în viața reală.

Da, desigur, este întotdeauna probabilitatea de apariție a unor infecție complet nou, și că este dificil de prezis chiar și o protecție mai proactivă. Dar cele mai multe dintre programele malware funcționează în cadrul anumitor modele de comportament și de a folosi anumite instrumente. Și pentru acest lucru, și le puteți prinde! Și, după cum arată practica, destul de succes.

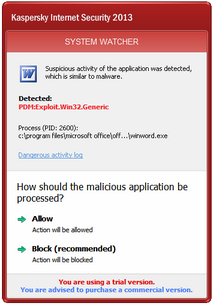

Și asta este ceea ce în esență „pompă“, activitatea de monitorizare a programului modulului Watcher Sistem în detrimentul noii tehnologii Automatic Exploit Prevention (AEP). Esența ei este clar, dar punerea în aplicare necesită detalii.

Acum, AEP merge testat și arată rezultate impresionante. Am condus prin ea o grămadă de exploituri pentru Flash Player, QuickTime, Adobe Reader, Java și alte software-uri - rezultatul de detecție a fost de 100%! Deosebit de multumit de succes Detect pentru a exploata vulnerabilitatea recent aclamat în Windows Media Player - Exploit permis de a infecta un computer printr-un MIDI-fișier special conceput și funcționează pe toate versiunile de Windows, de la XP. Și, mai important, din cauza AEP, vom prinde 100% din exploituri Exploit Blackhole balenă, în ciuda faptului că media printre primele zece lume anti-virus - (sic!) Aproximativ 94%.